- Подготовка к тестированию на проникновение

- Простая методика тестирования на проникновение

- Как избежать тюрьмы

- разведывательный

- птар

- Открытый исходный интеллект (OSINT)

- сканирование

- WPScan

- Nikto

- Люкс Burp

- SQLMap

- эксплуатация

- Использование уязвимостей с помощью Metasploit

- смягчение

- Заключение

Тестирование на проникновение или «тестирование» вашего веб-сайта или сети - это анализ ваших систем на предмет уязвимостей, которые может использовать злоумышленник.

Пентест « белого ящика » - это тест на проникновение, когда злоумышленник полностью знает системы, на которые он нападает. Целью тестирования на проникновение в «белый ящик» является предоставление максимальной информации тестеру на проникновение, чтобы он мог более эффективно находить уязвимости в системах или организации. Эта информация позволяет пентестеру тестировать как можно шире и глубже. Информация, предоставляемая пентестерам белого ящика, может включать сетевые диаграммы, исходный код, доступ к персоналу для интервью, информацию о конфигурации и многое другое.

Пентест « черного ящика » - это тот, в котором злоумышленник ничего не знает и подражает реальному злоумышленнику, который очень мало знает о целевых системах. Тестирование на проникновение в черный ящик обычно проводится извне целевых систем и использует разведку для сбора любой информации.

Целью тестирования является выявление уязвимостей в целевых системах, расстановка приоритетов по риску и управление устранением или уменьшением (уменьшением риска) этих уязвимостей.

Как владелец или администратор веб-сайта, добавление тестирования на проникновение в список инструментов и знаний является одним из наиболее эффективных способов обеспечения безопасности веб-сайтов, которыми вы управляете. Тестирование на проникновение заставляет вас думать как злоумышленник и объективно оценивать уязвимости вашего сайта.

Есть много знаний о теории тестирования на проникновение. Это руководство разработано как практическое руководство, которое поможет вам быстро освоить некоторые базовые инструменты тестирования на проникновение. Мы также предоставим базовую методологию, которая позволит вам управлять обнаруженными уязвимостями и устранять их.

Подготовка к тестированию на проникновение

Кали Линукс является де-факто стандартным инструментом для тестеров на проникновение. Kali - это дистрибутив Linux, созданный и поддерживаемый ООО «Оскорбительная безопасность» , Kali раньше назывался BackTrack и был основан на Ubuntu Linux. Он был перезапущен как Kali в 2013 году, дистрибутив на основе Debian.

Установка Kali Linux

Для собственного тестирования на проникновение мы используем Kali Linux, установленную на наших ноутбуках в качестве виртуальной машины. Некоторые из нас используют VMWare для размещения виртуальной машины, которая является коммерческим продуктом. Другие используют Virtual Box, который является бесплатным. Другой альтернативой, если вы используете OS X, является Parallels, который также является хостом виртуальной машины. Все это хорошо работает.

Если вы только начинаете, мы рекомендуем вам установить Kali Linux с VirtualBox.

- Скачать VirtualBox для вашей операционной системы и установить его.

- Скачать Кали Linux 64 бит (если у вас нет более старой 32-битной машины и ОС).

- Создайте виртуальную машину VirtualBox для размещения Kali и выберите 64-разрядную версию Debian в качестве ОС. Убедитесь, что вы выбрали более 10 ГБ дискового пространства, иначе у вас закончится. Мы рекомендуем не менее 2048 мегабайт оперативной памяти.

- Загрузитесь с новой виртуальной машиной и выберите загруженный ISO-образ Kali в качестве загрузочного диска.

- Загрузитесь в Kali и не выбирайте опцию «Live». Вместо этого выберите опцию «Установить».

Пройдите шаги установки, которые предоставляет Kali. Мы предоставили следующее видео, чтобы помочь вам настроить VirtualBox и установить Kali Linux.

Простая методика тестирования на проникновение

Тестирование на проникновение не так просто, как изучение одного инструмента и запуск его на своем веб-сайте. Мы предлагаем системный подход, который даст вам максимальный объем информации о состоянии безопасности вашей сети и обеспечит максимальную безопасность в конце процесса.

Мы предлагаем вам разбить тестирование на проникновение в следующие шаги:

- Разведка или « разведка ». На этом этапе вы будете собирать информацию о вашей сети и серверах.

- Сканирование На этом этапе вы будете искать уязвимости и сохранять уязвимости, которые вы найдете в документе, а также уровень серьезности от 1 до 5 для каждой уязвимости. (5 самых тяжелых)

- Эксплуатация Этот шаг не является обязательным, и большинству тестеров на проникновение не требуется выполнять его. Если у вас есть менеджер, который требует реальной демонстрации опасности, которую представляет уязвимость, вам, возможно, придется использовать одну или несколько обнаруженных вами уязвимостей, чтобы продемонстрировать, что они представляют собой реальную угрозу.

- Смягчение На этом шаге вы удаляете найденные уязвимости в своей сети в порядке наименьшего приоритета. Вы также можете удалить устройство с уязвимостью из сети, если это невозможно или слишком дорого, чтобы удалить саму уязвимость.

Как избежать тюрьмы

Kali Linux, инструменты, которые входят в его состав, а также инструменты и методики тестирования на проникновение, которые мы обсуждаем здесь, дают вам возможность получить несанкционированный доступ к сетям и хостам в Интернете и в частных сетях.

Закон о компьютерном мошенничестве и злоупотреблениях (CFAA) в Соединенных Штатах предусматривает серьезные штрафы за получение несанкционированного доступа к компьютерной системе. Сюда также входят штрафы за «превышение разрешенного доступа». Это означает, что если вам предоставлен доступ к тестированию на проникновение в систему и вы превышаете привилегии, предоставленные вам компанией или частным лицом, вы можете быть привлечены к уголовной ответственности в соответствии с CFAA.

Даже если вы находитесь за пределами Соединенных Штатов, за киберпреступление во многих других странах налагаются серьезные штрафы. Кроме того, Соединенные Штаты активно стремятся выдать хакеров, находящихся за пределами США, предстать перед судом в Соединенных Штатах. Примером является случай Гери Шалон и Зив Оренштейн в 2015 году, израильские хакеры в настоящее время сталкиваются с выдачей в Соединенные Штаты для взлома связанных преступлений.

Чтобы не проводить время в тюрьме, мы предлагаем следующие рекомендации по тестированию на проникновение:

- Если возможно, ограничьте тестирование на проникновение собственными виртуальными машинами в частной сети.

- При тестировании систем в Интернете только тесты на проникновение, принадлежащие вам или вашей компании, где вы получили разрешение на тестирование на проникновение. Поймите пределы доступа, который вам предоставлен, и оставайтесь в этих пределах.

- Если вы решили работать профессиональным тестером на проникновение, поработайте с юристом, чтобы составить соглашение, в котором будет определено, какие системы вы будете тестировать, сколько у вас доступа, где установлены ваши ограничения доступа и период времени, в течение которого у вас будет доступ к выполнить тест на проникновение. Совместно с опытным юристом составьте проект соглашения и попросите ваших клиентов подписать соглашение после того, как они полностью его поймут.

- Никогда не превышайте свой авторизованный доступ при выполнении теста на проникновение. Это преступление по CFAA.

- Будьте предельно осторожны при случайном тестировании систем, которые выходят за рамки предоставленного вам доступа, вне временного интервала, в течение которого у вас есть доступ, или принадлежат кому-то другому. Например, маршрутизатор шлюза по умолчанию в тестируемой сети может принадлежать сторонней компании, поэтому не проверяйте это, если не уверены, что вам предоставлен доступ для этого. При сканировании подсети, если вы неправильно наберете нотацию CIDR, которая определяет подсеть (10.1.2.0/24 вместо 10.1.2.0/27), вы можете случайно выполнить гораздо более широкое сканирование или использование, чем вы предполагали.

Может показаться слишком простым ввод нескольких команд в командной строке в Kali Linux и запуск теста. Вы можете считать свои намерения честными, но не стоит недооценивать юридические последствия использования инструментов тестирования на проникновение в сетях и системах, к которым вам не предоставлен доступ.

Приведенные выше пункты являются базовым вводным руководством о том, как оставаться в безопасности при тестировании на проникновение. Если вы планируете стать профессиональным тестером на проникновение, поработайте с компетентным адвокатом, чтобы составить проект необходимых соглашений и понять ограничения доступа, который вам предоставляется, и способы юридической и оперативной защиты от судебного преследования.

разведывательный

На этом этапе теста на проникновение вы соберете как можно больше информации о своей цели. Мы будем использовать комбинацию разведки и разведки с открытым исходным кодом или OSINT.

птар

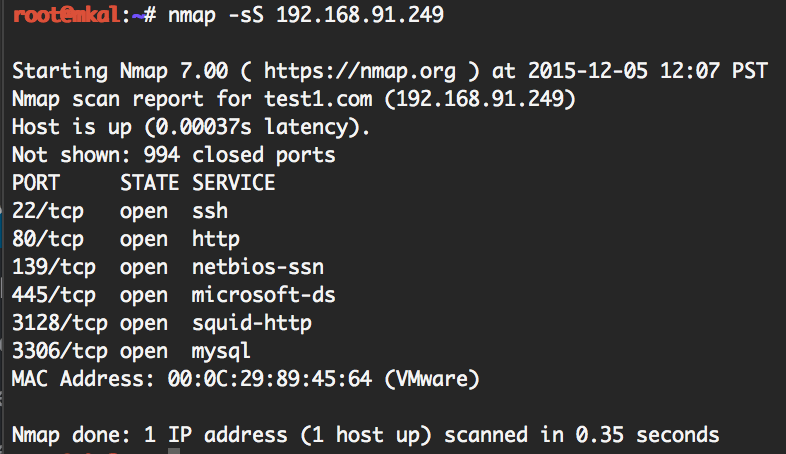

Самым важным и фундаментальным инструментом для повторного сканирования, который используют пентестеры, является nmap. Инструмент nmap существует очень давно, и его надежность и возможности выросли. Чтобы использовать nmap, запустите терминал на вашей виртуальной машине Kali Linux. Затем просто запустите команду nmap в командной строке. В Kali Linux 2.0 у вас должна быть включена nmap версии 7, которая является самой новой версией nmap.

Nmap - это сканер портов, который перечисляет сервисы на хосте или хостах. Чтобы выполнить быстрое простое сканирование портов с помощью nmap, вы можете запустить:

nmap -sS 192.168.91.249

Приведенная выше команда будет сканировать один хост, используя «полуоткрытое» сканирование, которое выполняется очень быстро. Вывод будет выглядеть примерно так:

Как вы можете видеть, приведенное выше сканирование показывает, какие порты прослушивают наш целевой IP и какие службы они, вероятно, работают. На этом хосте работает SSH-сервер, веб-сервер, служба Microsoft (на Windows или Linux работает под управлением Samba), прокси-сервер на порту 3128 и сервер базы данных MySQL.

Все эти сервисы являются потенциальными целями, которые мы можем использовать, чтобы получить доступ к хосту. Мы могли бы изучить эти сервисы по отдельности, но вместо этого nmap предоставляет нам опцию, которая позволяет нам копать глубже при минимальной работе. Обратите внимание, что это агрессивный вариант, который отключает любую полуприличную систему обнаружения вторжений и вызывает подозрительные записи в файлах журнала.

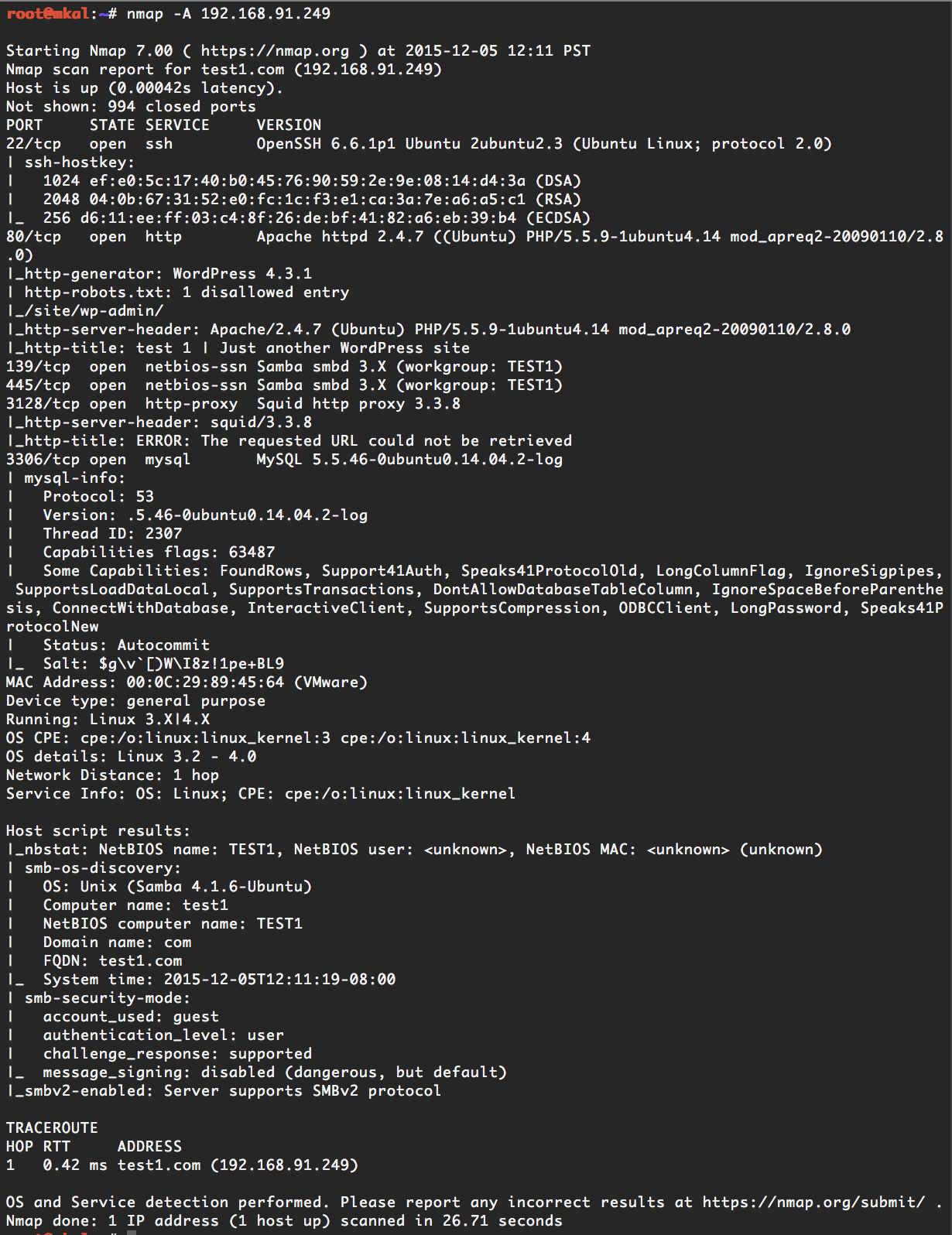

Чтобы глубже копать с помощью nmap, мы используем опцию -A следующим образом:

Как видите, nmap сэкономил нам огромное количество времени, выполнив глубокое сканирование сервисов, работающих на нашей цели. Это дало нам:

- Операционная система: Ubuntu Linux

- Версия SSH: OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.3 (Ubuntu Linux; протокол 2.0)

- Ключ хоста SSH, который позволяет нам однозначно идентифицировать этот хост.

- Тип и версия веб-сервера: Apache httpd 2.4.7 ((Ubuntu) PHP / 5.5.9-1ubuntu4.14 mod_apreq2-20090110 / 2.8.0)

- Система управления контентом, которая является: WordPress 4.3.1

- Заголовок домашней страницы: «тест 1 | Просто еще один сайт WordPress »

- Версия Samba (общий доступ к файлам Windows), которую использует сервер, включая имя рабочей группы: Samba smbd 3.X (рабочая группа: TEST1)

- Тип и версия прокси-сервера, работающего на нашей цели: Squid http proxy 3.3.8

- Тип и версия сервера базы данных: MySQL 5.5.46-0ubuntu0.14.04.2-log

- Он содержит огромное количество дополнительной информации, включая отпечаток операционной системы и некоторую полезную информацию о сервере Samba, которая может быть использована. Он даже дает нам системное время: 2015-12-05T12: 11: 19-08: 00

Nmap очень мощный и позволит вам запустить сканирование всей сети. Чтобы выполнить проверку -A во всей подсети, вы можете выполнить следующую команду:

nmap -A 192.168.91.1-254

Приведенная выше команда запустит глубокое сканирование на каждом хосте в подсети. Мы не рекомендуем вам делать это, потому что это очень глубокое сканирование, и сканирование подсети без разбора нежелательно. Вместо этого мы предлагаем, чтобы при выполнении теста на проникновение вы использовали более хирургический подход и сканировали отдельные хосты с индивидуальными параметрами nmap. Однако приведенная выше иллюстрация дает вам хорошее представление о возможностях nmap.

Чтобы использовать данные nmap как часть вашей разведки, запишите все обнаруженные сервисы и версии. Если вы видите какие-либо службы, которые не должны быть доступны, зарегистрируйте их как высокоприоритетные уязвимости, которые необходимо исправить. Кроме того, зарегистрируйте сервисы, которые вы хотите использовать специально для сканирования уязвимостей.

Чтобы узнать больше о параметрах и возможностях nmap, просто введите «man nmap» в командной строке Kali Linux.

Открытый исходный интеллект (OSINT)

Open Source Intelligence или OSINT - это сбор сведений с использованием общедоступных источников информации. При проведении теста на проникновение на ваш сайт важно оценить, какая информация о вас и / или вашей компании общедоступна.

Это важно по той причине, что атаки на социальную инженерию начинаются с анализа общедоступных источников информации о компании, чтобы злоумышленник, например, смог убедить персонал службы поддержки клиентов, что он является внутренним сотрудником, поскольку у него есть то, что может показаться внутренним знанием. ,

Когда вы смотрите на OSINT о вашей цели, ведите журнал информации, которая, по вашему мнению, не подлежит публичному раскрытию. Это уязвимости и должны быть исправлены.

Источники ОСИНТ

- Whois Зайдите в терминал Kali и запустите whois example.com в своем домене или whois ip-адрес на IP-адресе своего сайта, чтобы увидеть информацию о владельце.

- http://www.socialmention.com/ это поисковая система, которая ищет в социальных сетях. Используйте это, чтобы искать названия брендов, имена пользователей и многое другое. Например, ищите имена пользователей, которые вы видите на своем веб-сайте.

- https://inteltechniques.com/links.html имеет множество инструментов поиска OSINT. Также полезно выполнять поиск по имени пользователя и поиск личности людей, которые появляются на вашем сайте.

- передовод-нг полезный инструмент анализа OSINT из командной строки, который входит в состав Kali Linux.

- Maltego Chlorine - это версия расширенного инструмента анализа OSINT, разработанного Maltego. Очень мощный и сложный. Вам необходимо зарегистрироваться для получения ключа API. Хлор включает «машины», которые выполняют полезные операции и отображают результаты графически. Например, «преследователь компании» найдет адреса электронной почты, принадлежащие компании, на основе доменного имени. Вы ограничены 12 результатами с бесплатной версией.

- Netcraft является полезным инструментом для поиска поддоменов и того, что работает каждый веб-сайт. Введите домен вашего сайта и нажмите кнопку поиска.

- Инструменты поиска IP to Virtual Host, такие как https://hackertarget.com/reverse-ip-lookup/ может показать вам, какие сайты работает по IP. Введите IP-адрес вашего сайта и посмотрите, что еще работает на том же IP-адресе.

- Инструменты поиска Geo IP показывают, где физически расположен IP-адрес. Maxmind лучший в бизнесе. Введите свой IP-адрес, чтобы увидеть, где физически расположены ваши серверы, и информацию о хостинг-провайдере.

- Темная Паутина . Запустите браузер Tor, посетите следующие поисковые системы Dark Web и найдите название вашей компании и другие строки, связанные с вашей целью, например, именами пользователей и названиями продуктов.

- http://onion.city/

- https://ahmia.fi/search/

- http://thehiddenwiki.org/

- http://xmh57jrzrnw6insl.onion/ (Факел или Тор Поиск)

Используйте приведенные выше источники с открытым исходным кодом для составления списков дополнительных целей, которые вы хотите сканировать и анализировать на наличие уязвимостей. Вы также должны рассматривать несанкционированное раскрытие информации или утечку информации как уязвимость и запишите это.

После того как вы завершили сбор информации на этапе разведки, вы можете перейти к этапу сканирования теста на проникновение.

сканирование

Что такое Fuzzing?

Fuzzing - это метод, при котором вы отправляете большие объемы случайных данных в приложение, в нашем случае в веб-приложение, для обнаружения уязвимостей.

Некоторые из инструментов, которые мы представим здесь, такие как SQLMap, очень хороши в фаззинге приложений, чтобы попытаться найти уязвимость. Они попробуют большое количество атак, использующих случайные данные или данные, которые, как известно, работали в предыдущих атаках, чтобы проверить, уязвимо ли приложение.

Fuzzing - это полезный инструмент, который может выявить уязвимости нулевого дня в приложениях. Тем не менее, это не заменит понимание того, как работает приложение, и пробует эксплойты, основанные на человеческом понимании функционирования приложения и где разработчик, возможно, допустил ошибку.

Часто вы можете использовать сочетание человеческого интеллекта и размытости. Например, если вы подозреваете, что параметр строки запроса уязвим для SQL-инъекция Вы можете сосредоточить свою пугающую энергию на этой части приложения.

Fuzzing чаще используется в тестировании черного ящика, где тестер проникновения не имеет доступа к исходному коду приложения. Целью размытости может быть скомпилированное приложение или удаленное веб-приложение, к которому аналитик обращается через сеть. В любом случае, фаззинг позволяет вам быстро протестировать большое количество входных данных, чтобы попытаться найти необычное поведение, которое может привести к уязвимости.

Вы должны заметить, что фаззинг, как правило, очень шумный, потому что требует, чтобы большое количество данных было отправлено на цель. Это неизменно отключает системы обнаружения вторжений (IDS), а также может создавать высокую нагрузку на цель. Так что будьте осторожны, направляя свои пушистые атаки.

Теперь мы опишем несколько инструментов тестирования на проникновение в ядро вместе с видео-демонстрациями, показывающими, как их использовать.

WPScan

WPScan создан добровольцами с открытым исходным кодом во главе с Райаном Дьюхерстом. Он написан на Ruby и представляет собой сканер уязвимостей, разработанный специально для WordPress. Он очень прост в использовании и может быть достаточно эффективным, особенно на сайтах WordPress, которые не обновили ни ядро WordPress, ни их темы, ни плагины.

WPScan проверяет основные версии, темы и плагины веб-сайта и предупредит вас, если найдет какие-либо уязвимые элементы. В большинстве случаев, если веб-сайт обновил все элементы до новейших версий, WPScan, скорее всего, не обнаружит никаких проблем.

WPScan не проверяет исходный код. Это удаленный сканер, и по этой причине он хорошо подходит для тестирования черного ящика. В следующем видео демонстрируется, как использовать WPScan и как он распознает, где находится каталог установки WordPress.

Nikto

Никто - сканер уязвимостей сайта. Это занимает намного больше времени, чем WPScan, около 35 минут в нашем примере видео ниже. Nikto включает в себя множество плагинов, и по умолчанию все плагины включены, когда вы выполняете сканирование. Он будет генерировать значительное количество запросов на вашем сайте во время сканирования.

В нашем примере сканирования Nikto обнаруживает файл test.php и распознает, что файл печатает выходные данные функции phpinfo (), которая содержит информацию, которую может использовать злоумышленник. Во время демонстрации мы не создавали этот файл для Nikto, он просто нашел его автоматически, что впечатляет.

Nikto имеет тенденцию генерировать много ложных срабатываний, поэтому вам нужно будет оценить, что Nikto находит, чтобы убедиться, какие из них являются реальными уязвимостями, а какие - ложными.

В конце нашей демонстрации видео мы покажем вам, как управлять выходом Nikto. По умолчанию выводится на консоль. Поэтому мы рекомендуем вам просмотреть все видео перед запуском сканирования Nikto, чтобы понять, как записать вывод в текстовый файл, а не в консоль. Возможно, вам понадобится вывод Nikto в текстовом файле, чтобы вы могли анализировать его на досуге и делиться им с коллегами.

Люкс Burp

Burp Suite - мощный инструмент для анализа и тестирования веб-приложений. Он функционирует как прокси-сервер. Вам необходимо настроить BurpSuite для прослушивания порта по вашему локальному адресу, обычно это IP 127.0.0.1 и порт 8080. Затем вам нужно настроить свой веб-браузер для использования Burp Suite в качестве прокси-сервера.

Пожалуйста, обратитесь к Руководство по началу работы с Burp Suite за помощь в настройке вашего веб-браузера и с начальными настройками Burp Suite.

После того, как вы установите Burp Suite в качестве основного прокси, вы, вероятно, захотите, чтобы Burp Suite мог анализировать безопасные HTTPS-запросы. Для этого ему необходимо расшифровать HTTPS-трафик. Чтобы настроить это, вы должны установить сертификат CA Burp Suite в качестве доверенного корня в вашем веб-браузере. Как правило, после установки Burp Suite вы можете зайти на http: // burp и щелкнуть по опции, чтобы загрузить пакет CA. Затем вы установите его в своем браузере, и Burp Suite сможет расшифровать HTTPS-трафик. Для конкретных инструкций браузера о том, как это сделать, посетите эту страницу.

После установки Burp Suite вы можете использовать его для следующих целей:

- Полный обход вашего целевого сайта, включая отправку форм.

- Редактировать запросы браузера на уровне необработанного заголовка перед их отправкой на целевой сайт.

- Подробно просматривать запросы и ответы браузера.

- Чтобы выполнить активное сканирование уязвимости хоста или URL.

- Провести статический анализ кода на JavaScript вашего целевого сайта, чтобы найти уязвимости.

- Чтобы атаковать сайт с XSS атаки , SQL-инъекция атаки и многое другое.

В демонстрации видео ниже мы опишем, как настроен Burp Suite, и продемонстрируем, как сканировать сайт, просматривать HTTP-трафик и как запустить тест на проникновение на нашем целевом сайте. Мы покажем, как Burp Suite может обнаружить XSS уязвимость и информация, которую он предоставляет.

Burp Suite - отличный инструмент для анализа безопасности веб-приложений и тестирования на проникновение. Это также сложно, но стоит потратить время, чтобы понять его и добавить в свой инструментарий инструментов для тестирования на проникновение.

SQLMap

SQLMap - очень простой в использовании и очень эффективный инструмент для тестирования на проникновение. Он сосредоточен исключительно на поиске и эксплуатации Уязвимости SQL-инъекций , Вы можете использовать карту SQL, чтобы определить, является ли веб-приложение инъецируемым. Например, если у вас есть приложение, в котором вы подозреваете, что параметр строки запроса 'id' может быть введен, вы можете использовать следующую команду:

sqlmap -u http://example.com/?id=1 -p id

SQLMap запустит серию нечетких тестов для параметра 'id', чтобы попытаться определить, является ли он инъекционным. Он не будет предполагать, что внутренняя база данных - это MySQL, и поэтому будет включать тесты для различных механизмов баз данных. Вы можете сэкономить время, включив параметр -dbms:

sqlmap --dbms = MySQL -u http://example.com/?id=1 -p id

Во время сканирования SQLMap также даст вам возможность запускать расширенные тесты в обнаруженной СУБД. Если вы еще не нашли вводимый параметр, вы можете запустить эти тесты.

Вышеприведенных команд будет достаточно, чтобы доказать, что приложение имеет уязвимость SQL-инъекции. Как только SQLMap определит, как использовать уязвимый веб-сайт, он сохранит эту информацию в файле конфигурации в вашем домашнем каталоге.

Если вы хотите воспользоваться этой уязвимостью, вы можете получить список баз данных, используя следующую команду. Обратите внимание, что SQLMap не повторяет приложение, чтобы выяснить, как его внедрить. Он уже знает, как, если вы сделали начальный запуск.

sqlmap --dbms = MySQL -u http://example.com/?id=1 -p id --dbs

Приведенный выше параметр –dbs выводит список баз данных на хосте. Чтобы выбрать базу данных 'test1' и вывести на экран таблицу wp_users, вы можете использовать следующую команду:

sqlmap --dbms = MySQL -u http://example.com/?id=1 -p id -D test1 -T wp_users --dump

Вы заметите, что SQLMap спросит вас, нужно ли хранить хэши, которые он находит в таблице, для дальнейшей обработки. У вас есть эта опция, если вы хотите запустить взломанное приложение на найденных хешах.

SQLMap также может выходить за рамки базы данных. Следующая команда будет использовать уязвимость SQL-инъекции, чтобы ядро базы данных получало файл в файловой системе и отправляло его обратно вам. В этом случае мы возьмем файл / etc / passwd:

sqlmap --dbms = MySQL -u http://example.com/?id=1 -p id --file-read = / etc / passwd

Приведенная выше команда загрузит файл и сохранит его в каталоге конфигурации SQLMap и сообщит вам, где он сохранил файл.

В видео ниже мы демонстрируем некоторые функции SQLMap, которые мы описали выше.

эксплуатация

Эксплуатация - это использование уязвимости для получения доступа к системе или для повышения уровня доступа, который у вас уже есть. В общем, чтобы успешно найти уязвимости в ваших системах и закрыть дыры в безопасности, вам не нужно использовать уязвимости.

Вас могут попросить проверить уязвимости, обнаруженные вами в ходе эксплуатации в тестовой системе. В редких случаях вам может быть предоставлено разрешение на использование производственной системы для демонстрации серьезности проблемы.

При использовании уязвимости будьте предельно осторожны, поскольку большинство уязвимостей используют приложения так, как они не предназначены для использования. «Злоупотребление» - лучший термин. SQL-инъекция , XSS , уязвимости при загрузке файлов а эксплойты повышения привилегий могут привести к нестабильной работе веб-приложения.

Ваша эксплуатация может привести к отказу в обслуживании приложения, так как веб-сервер или база данных находятся под экстремальной нагрузкой или дампами ядра. Это также может привести к тому, что много мусорных данных будут записываться в файлы журналов или вставляться в базу данных в случае SQL-инъекция нечеткость и эксплуатация.

Мы рекомендуем вам избегать эксплуатации производственных систем, если это возможно. Самый безопасный сценарий, если вас попросят продемонстрировать эксплойт в производственном приложении, - это создать виртуальную машину, эмулирующую живую среду. Затем используйте эту виртуальную машину. Это позволяет вам безопасно продемонстрировать свой эксплойт. Если вы сделаете снимок виртуальной машины перед ее эксплуатацией, вы можете вернуть ее обратно в исходную конфигурацию и использовать повторно столько раз, сколько захотите, без вредных последствий.

Вот несколько инструментов для эксплуатации:

- SQLMap очень эффективен при раскрытии SQL-инъекция уязвимости. Мы уже рассмотрели, как использовать уязвимости с SQLMap выше.

- Burp Suite особенно хорош в обнаружении и использовании уязвимостей XSS. Мы познакомили вас с Burp Suite выше.

- Metasploit является золотым стандартом в эксплуатации. Ниже описано, как использовать уязвимость с помощью Metasploit.

Использование уязвимостей с помощью Metasploit

Metasploit - это инструмент командной строки, который входит в состав Kali Linux. Мы не рекомендуем использовать версию, включенную в Kali, потому что она почти сразу устарела, когда выходит новая версия Kali. Вместо этого возьмите новейшую версию с Github.

Чтобы установить metasploit, мы предпочитаем использовать Metasploit Omnibus edition, которую вы можете найти на GitHub ,

Вы можете установить Metasploit Omnibus с помощью следующей команды:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb> msfinstall && chmod 755 msfinstall && ./msfinstall

Если это не работает для вас, посмотрите страницу GitHub для Omnibus, в которой есть подробные инструкции.

После установки Metasploit запустите msfupdate, а затем запустите msfconsole, чтобы запустить Metasploit. Когда он запустится, вы должны увидеть симпатичную графику ascii и приглашение:

Metasploit очень прост в использовании. Вы можете начать с помощью следующих команд. Комментарии в квадратных скобках:

- search wpshop [Найдет вам эксплойт для плагина wpshop WordPress]

- используйте эксплойт / unix / webapp / wp_wpshop_ecommerce_file_upload [использует модуль эксплойта]

- показать параметры [показывает, какие параметры вам нужно установить для запуска эксплойта]

- установите RHOST 192.168.100.200 [замените IP своей целью]

- установите TARGETURI / install_dir / [замените install_dir базовым URL вашей цели или / /

- установите VHOST example.com [замените example.com вашим целевым хостом]

- использовать [Или вы можете просто набрать 'запустить']

Приведенные выше команды иллюстрируют основы использования metasploit. Процесс состоит в том, чтобы найти модуль эксплойта, установить параметры и запустить эксплойт.

Metasploit также включает несколько команд, начинающихся с 'db_', которые являются очень полезными функциями базы данных. Они требуют интеграции с PostgreSQL, но как только вы настроите их, вы заметите, что поиск эксплойтов происходит быстрее, и вы можете использовать такие функции, как db_nmap, для проверки сети и сохранения результатов в базе данных.

Существует множество других инструментов для эксплойтов, в том числе множество коммерческих, некоторые из которых очень дороги (более 30 000 долларов). Мы рассмотрели некоторые из наиболее популярных и мощных инструментов, а их освоение даст вам прочную основу для сканирования и эксплуатации уязвимостей.

смягчение

Смягчение последствий - это последний этап управления уязвимостями. Это процесс, при котором вы закрываете дыры в безопасности, которые вы нашли. Во время разведки и сканирования вы приняли к сведению обнаруженные уязвимости и определили их приоритетность.

Теперь, когда вы завершили сбор данных, вам нужно объединить все найденные уязвимости с каждым отдельным инструментом в один документ. Мы рекомендуем вам использовать электронную таблицу. Вам нужно будет добавить серьезность к каждой уязвимости, и мы предлагаем назначить число от 1 до 5, где 5 является наиболее серьезным.

Затем сортируйте ваши уязвимости от высшего к низшему. Как только вы это сделаете, у вас будет четкое представление о вашем текущем «состоянии безопасности» или о том, насколько безопасна ваша сеть.

Теперь пришло время приступить к работе. Начните работать над устранением каждой уязвимости, начиная с верхней части таблицы и заканчивая спуском.

Рядом с каждой уязвимостью в вашей электронной таблице вы должны добавить примечание, описывающее, как эта уязвимость была устранена или почему она больше не является проблемой. Например, это может быть слишком дорого или сложно, чтобы исправить определенную серьезную уязвимость, поэтому вы можете удалить уязвимый хост из сети.

После завершения этого процесса вы пройдете тест на проникновение и смягчение последствий.

Заключение

Мы дали вам краткое и очень подробное введение в тестирование на проникновение. Мы познакомили вас с инструментами для пентестинга, которые используются лучшими в отрасли. Metasploit и Burp Suite являются отраслевыми стандартами среди пентестеров.

Используя предоставленную информацию и подход, который мы изложили в этом документе, вы теперь готовы разработать стратегию тестирования на проникновение, собрать свои инструменты, провести разведку, выполнить сканирование, использовать, где это необходимо, и устранить обнаруженные уязвимости. Удачи!

Похожие

Как совершать звонки через Skype через ваш браузер... найте, как сделать звонок из Skype Outlook.com всего за несколько простых шагов. Потому что некоторые моменты как раз для Skype. Создайте пару простых вещей, и вы скоро сможете перевести всех своих друзей в Outlook одним щелчком мыши. Если вы всегда в своем браузере и ненавидите открывать приложения, вы, вероятно, поняли, что Skype - это одна из тех вещей, которую вы обычно забыли открыть. Ну, это просто изменилось. Вы можете получить WordPress Music Plugin

Существуют различные способы воспроизведения музыкальных песен на вашем сайте WordPress или в блоге. Например, вы можете использовать встроенный аудиоплеер WordPress для вставлять музыку в ваши сайты WordPress включая посты и страницы, и если вы хотите, вы также можете добавить музыку на домашнюю страницу WordPress , Посмотрите это руководство Как перенести PDF из iBooks в Adobe Reader

Привет, Спасибо за ваш отзыв. Вы только что сказали правильно, поскольку Adobe Reader появился в iTunes Store, большинство поклонников яблок хотели бы использовать это приложение для чтения файлов PDF вместо iBooks. С одной стороны, Adobe Reader - это полнофункциональная программа просмотра PDF для iPad, iPhone и других устройств, которая дает вам возможность открывать файлы различных типов, такие как файлы, защищенные паролем, портфолио PDF и другие документы, связанные с PDF-файлами. Простой пользовательский ввод файлов с помощью JavaScript и CSS - Input-file.js

Автор: pb03 Просмотров всего: 2650 Официальная страница: Перейти на сайт Последнее обновление: 5 ноября 2018 г. Лицензия: MIT Предварительный просмотр: Описание: Input-file.js - сверхлегкий Как снизить затраты на создание баннеров благодаря HTML5?

Вернуться в блог У вас есть много разных продуктов и вы хотите рекламировать их в AdWords, на Facebook или через платформу RTB? Тем не менее, вы не можете себе представить создание различных графических произведений для всех этих продуктов и затрат, которые поэтому придется нести? Есть способ. Используйте HTML5 и сократите затраты на создание баннеров. Как это сделать? Fortnite 2FA Boogie Down: как включить двухфакторную аутентификацию БЕСПЛАТНО Fortnite Emote

... ная аутентификация (2FA), вы найдете его ниже по странице. Дело в том, что, конечно, есть те, кто не замечает этого. Но агрессивное поощрение игроков к висящей морковке свободной эмоции является беспроигрышной для всех. Игроки получают бесплатные вещи и больше безопасности. В Epic Games есть игроки (и технически клиенты) с улучшенной безопасностью аккаунта. Что такое 2FA? Вот как Epic Games описывает двухфакторную аутентификацию (2FA): Как белорусский гражданин может создать единоличное предприятие в Польше

Уважаемые читатели, в своих статьях я хотел бы обсудить процесс регистрации индивидуального бизнеса в Польше. В интернете есть множество статей на эту тему, хотя последовательного и понятного описания того, что делать шаг за шагом, - недостаток. Остаются только платные услуги юриста или записи на форуме. Как установить Steam в Ubuntu

Steam - самая популярная игровая онлайн-платформа для ПК. Linux также очень популярен. Только в Linux для Steam доступно более 2000 игр. Несмотря на то, что Steam доступен через официальные репозитории Ubuntu, многие новые пользователи Linux были сбиты с толку в процессе установки. Это не так, как в Windows, по крайней мере, не совсем. Прежде чем пытаться установить Steam, вы должны убедиться, что у вас установлены и настроены последние версии драйверов для вашей видеокарты. Частично Блог Обзора артиллерии Как получить карты для приложения планирования

Все в море о получении карт для планирования приложений? Мы подумали, что было бы полезно предоставить краткое руководство, которое поможет разобраться во всем этом. Независимо от того, строите ли вы дом или целый жилой комплекс, для всех приложений планирования требуется карта, называемая «План расположения», показывающая предложение в его окружающем контексте. Некоторым местным органам власти также может потребоваться «План блокировки» (иногда называемый планом площадки), который описывает Краткое руководство по поиску в Интернете с помощью Wii

Реклама <firstimage = ”// static.makeuseof.com/wp-content/uploads/2010/06/intro4.png” /> Nintendo Wii имеет полноценный интернет-браузер, который позволяет вам путешествовать по сети, не выходя из своего дивана. С пультом Wii, работающим как ваша мышь, вам никогда не было так легко просматривать Интернет прямо на вашем телевизоре. [РУКОВОДСТВО] Как подать заявку и приступить к разблокировке загрузчика на вашем Xiaomi

... навсегда объяснил, как обстоят дела, я бы сказал, что пришло время представить вам пошаговое руководство по процедуре разблокировки загрузчика вашего Xiaomi . Начнем с запроса на разблокировку и завершим с использованием инструмента. Мы обнаружили, что инструмент разблокировки не позволяет разблокировать загрузчик тем, кто сначала делает запрос на разблокировку, а затем создает профиль на en.miui.com и, таким же образом,

Комментарии

Насколько точными будут значения, полученные с помощью улучшенного метода?Насколько точными будут значения, полученные с помощью улучшенного метода? Наши данные показывают, что они могут быть чрезвычайно точными (по сравнению с фактическим измерением расстояния), как показано на рисунке 5. Наибольшая процентная ошибка составляет всего 3,2%. Обратите внимание, что для больших расстояний процент и фактические ошибки больше. Это происходит из-за изменения в геометрии расстояния до звезды модели возрастает по сравнению с расстоянием до ссылки на объект, таким Как установить плагин WordPress Music от RightTune на моем сайте?

Как установить плагин WordPress Music от RightTune на моем сайте? Выполните следующие шаги, чтобы создать свой уникальный игрок: Перейдите на сайт RightTune, чтобы зарегистрировать учетную запись и настроить свой музыкальный проигрыватель. Получить код для встроенного музыкального плеера. Вставьте код в поле музыкального плагина WordPress на панели инструментов WP. Мы разберем проблему до деталей, как показано ниже. Как это сделать?

Как это сделать? В отличие от текстовой рекламы, графические объявления требуют большего участия, но они также имеют более широкое поле выражения. Сам текст не может полностью отразить внешний вид товара, на нем не будут отображаться фотографии из поездки в далекую страну. Добавьте к этому тот факт, что AdWords, хотя и является большой рекламной сетью, не единственный. Его основным конкурентом является Facebook, а также медиарынок, продаваемый издателями и порталами (согласно Нам легко вставить одну фотографию в Excel, но если вы хотите вставить много фотографий одновременно, чтобы сэкономить много времени, как это сделать?

Нам легко вставить одну фотографию в Excel, но если вы хотите вставить много фотографий одновременно, чтобы сэкономить много времени, как это сделать? Вставьте пакет из нескольких фотографий, соответствующих содержимому ячейки в Excel , Сопоставить импортируемые изображения функция Kutools for Excel - это фантастический инструмент, который может Шаг за шагом, или как использовать PayByNet?

Шаг за шагом, или как использовать PayByNet? При совершении покупок в Интернете выберите «PayByNet» при выборе типа платежа и после просмотра веб-сайта выполните поиск Кооперативного банка в Олаве (сначала выберите «Банк СГБ», затем «Ассоциация СГБ», найдите Нижнюю Силезию и выберите BS из Олавы в списке). , Выполняется автоматическое перенаправление на страницу банка логистики кооперативного банка в Олаве. После успешного входа система попросит вас принять Как работает создание карты ума?

Как работает создание карты ума? Если вы хотите создать карту разума самостоятельно, сначала вы должны ознакомиться с принципом работы карты разума. По сути, речь идет о графическом упрощении конкретной темы, чтобы вы могли сразу увидеть тему, основные и подпункты. Таким образом, вы можете лучше представить, как это работает, я хочу принцип, основанный на планировании отпуска. Б. альпинизм - представляю. 1. Подготовка Mindmap: определение основных точек Но как мы можем получить текст там?

Но как мы можем получить текст там? Будем ли мы получать от службы технической поддержки обновление Active Directory каждый раз, когда кто-то захочет изменить свой текст? Конечно, нет! Нам нужен способ, позволяющий персоналу обновлять это для себя. Именно здесь приходит SharePoint. Мы создаем новое свойство профиля пользователя, задаем ему подходящие параметры, чтобы люди могли просматривать и обновлять его, а также создаем сопоставление свойств для синхронизации с Active Directory. Как это исправить?

Как это исправить? Есть несколько вещей, которые вы можете сделать, чтобы решить эту проблему; однако решения во многом зависят от обстоятельств ошибки сокета 10060. Если вы получите эту ошибку при доступе к своему почтовому клиентскому программному обеспечению, то решения для ее исправления будут существенно отличаться от людей, испытывающих трудности с доступом к определенным веб-сайтам. Так что имейте это в виду при прохождении различных лекарств ниже. Удалить программное Тогда нужно подумать о том, как перенести файлы из приложения iBooks в приложение Adobe Reader для iPhone 6?

Тогда нужно подумать о том, как перенести файлы из приложения iBooks в приложение Adobe Reader для iPhone 6? Вот так. Способ первый: сторонний программный менеджер телефона Apowersoft Phone Manager - это удобное приложение для управления всеми мобильными данными на вашем ПК, которое можно использовать для реализации переноса PDF-файлов из iBooks в Adobe Reader. Это не просто, потому что все, что вам нужно сделать, это всего лишь несколько кликов. Ниже приведены подробные Где вы можете оформить заказ с помощью Google Pay?

Где вы можете оформить заказ с помощью Google Pay? Google магазины Google Pay будет работать в любом месте, где есть терминал для бесконтактных платежей, и Google заявил, что продавцам не нужно ничего делать для поддержки Google Pay. Проще говоря: вы можете использовать Google Pay везде, где можете использовать Apple Pay (или в любом месте Это также хорошая идея, чтобы дать любимому человеку Photo Calendar , Вы спросите меня, как ?

Как Google Pay работает в магазинах? Для совершения покупок в магазине с помощью Google Pay выполните следующие действия: Ищите символ Google Pay или символ бесконтактного платежа в терминале бесконтактных платежей рядом с оформлением заказа. Разблокируй свой телефон. Поднесите телефон к терминалу и дождитесь появления галочки. Вот и все. Не нужно даже открывать приложение Google Pay. Когда Google впервые представил Google

Com/?

Com/?

Com/?

Com/?

Com/?

Вернуться в блог У вас есть много разных продуктов и вы хотите рекламировать их в AdWords, на Facebook или через платформу RTB?

Тем не менее, вы не можете себе представить создание различных графических произведений для всех этих продуктов и затрат, которые поэтому придется нести?

Как это сделать?

Что такое 2FA?

Насколько точными будут значения, полученные с помощью улучшенного метода?